O guia definitivo para entender o phishing em 2023

Então, o que é Phishing?

Phishing é uma forma de engenharia social que engana as pessoas para que revelem suas senhas ou informações valiosas INFORMAÇÕES. Os ataques de phishing podem ocorrer na forma de e-mails, mensagens de texto e chamadas telefônicas.

Normalmente, esses ataques se apresentam como serviços e empresas populares que as pessoas reconhecem facilmente.

Quando os usuários clicam em um link de phishing no corpo de um e-mail, eles são enviados para uma versão semelhante de um site em que confiam. Eles são solicitados a fornecer suas credenciais de login neste ponto do golpe de phishing. Depois de inserir suas informações no site falso, o invasor tem o que precisa para acessar sua conta real.

Os ataques de phishing podem resultar no roubo de informações pessoais, financeiras ou de saúde. Depois que o invasor obtém acesso a uma conta, ele vende o acesso à conta ou usa essas informações para invadir outras contas da vítima.

Depois que a conta é vendida, alguém que sabe como lucrar com a conta comprará as credenciais da conta na dark web e capitalizará os dados roubados.

Aqui está uma visualização para ajudá-lo a entender as etapas de um ataque de phishing:

Os ataques de phishing vêm em diferentes formas. O phishing pode funcionar a partir de uma chamada telefônica, mensagem de texto, e-mail ou mensagem de mídia social.

E-mails de phishing genéricos são o tipo mais comum de ataque de phishing. Ataques como esses são comuns porque exigem menos esforço.

Os hackers pegam uma lista de endereços de e-mail associados ao Paypal ou contas de mídia social e enviam um explosão de e-mail em massa para as vítimas em potencial.

Quando a vítima clica no link do e-mail, ele geralmente a leva a uma versão falsa de um site popular e solicita que ela faça login com as informações da conta. Assim que eles enviam as informações da conta, o hacker tem o que precisa para acessar a conta.

De certo modo, esse tipo de phishing é como jogar uma rede em um cardume de peixes; enquanto outras formas de phishing são esforços mais direcionados.

Spear phishing é quando um invasor tem como alvo um indivíduo específico em vez de enviar um e-mail genérico para um grupo de pessoas.

Os ataques de spear phishing tentam abordar especificamente o alvo e se disfarçar como uma pessoa que a vítima pode conhecer.

Esses ataques são mais fáceis para um golpista se você tiver informações de identificação pessoal na Internet. O invasor pode pesquisar você e sua rede para criar uma mensagem relevante e convincente.

Devido à grande quantidade de personalização, os ataques de spear phishing são muito mais difíceis de identificar em comparação com os ataques de phishing regulares.

Eles também são menos comuns, porque levam mais tempo para os criminosos executá-los com sucesso.

Pergunta: Qual é a taxa de sucesso de um e-mail de spearphishing?

Resposta: E-mails de Spearphishing têm uma taxa média de abertura de e-mail de 70% e 50% dos destinatários clicam em um link no e-mail.

Comparados aos ataques de spear phishing, os ataques de caça às baleias são drasticamente mais direcionados.

Os ataques das baleias perseguem indivíduos em uma organização, como o diretor executivo ou o diretor financeiro de uma empresa.

Um dos objetivos mais comuns dos ataques de caça às baleias é manipular a vítima para transferir grandes somas de dinheiro para o atacante.

Semelhante ao phishing regular em que o ataque ocorre na forma de e-mail, o whaling pode usar logotipos de empresas e endereços semelhantes para se disfarçar.

Em alguns casos, o invasor se passará pelo CEO e usar essa persona para convencer outro funcionário a revelar dados financeiros ou transferir dinheiro para a conta dos invasores.

Como os funcionários têm menos probabilidade de recusar um pedido de alguém superior, esses ataques são muito mais desonestos.

Os atacantes costumam gastar mais tempo elaborando um ataque de caça às baleias porque tendem a pagar melhor.

O nome “whaling” refere-se ao fato de os alvos terem mais poder financeiro (CEO's).

O phishing do pescador é relativamente novo tipo de ataque de phishing e existe nas mídias sociais.

Eles não seguem o formato de e-mail tradicional dos ataques de phishing.

Em vez disso, eles se disfarçam de representantes de atendimento ao cliente de empresas e enganam as pessoas para que enviem informações por meio de mensagens diretas.

Um golpe comum é enviar as pessoas para um site falso de suporte ao cliente que baixará malware ou, em outras palavras, ransomware no dispositivo da vítima.

Um ataque de vishing é quando um golpista liga para você para tentar coletar informações pessoais suas.

Os golpistas geralmente fingem ser uma empresa ou organização respeitável, como a Microsoft, o IRS ou até mesmo seu banco.

Eles usam táticas de medo para fazer você revelar dados importantes da conta.

Isso permite que eles acessem direta ou indiretamente suas contas importantes.

Os ataques de vishing são complicados.

Os invasores podem facilmente se passar por pessoas em quem você confia.

Assista ao fundador da Hailbytes, David McHale, falar sobre como as chamadas robóticas desaparecerão com a tecnologia futura.

A maioria dos ataques de phishing ocorre por meio de e-mails, mas existem maneiras de identificar sua legitimidade.

Quando você abre um e-mail verifique se é ou não de um domínio de e-mail público (ou seja, @gmail.com).

Se for de um domínio de e-mail público, é mais provável que seja um ataque de phishing, pois as organizações não usam domínios públicos.

Em vez disso, seus domínios seriam exclusivos para seus negócios (ou seja, o domínio de e-mail do Google é @google.com).

No entanto, existem ataques de phishing mais complicados que usam um domínio exclusivo.

É útil fazer uma pesquisa rápida sobre a empresa e verificar sua legitimidade.

Os ataques de phishing sempre tentam fazer amizade com você com uma boa saudação ou empatia.

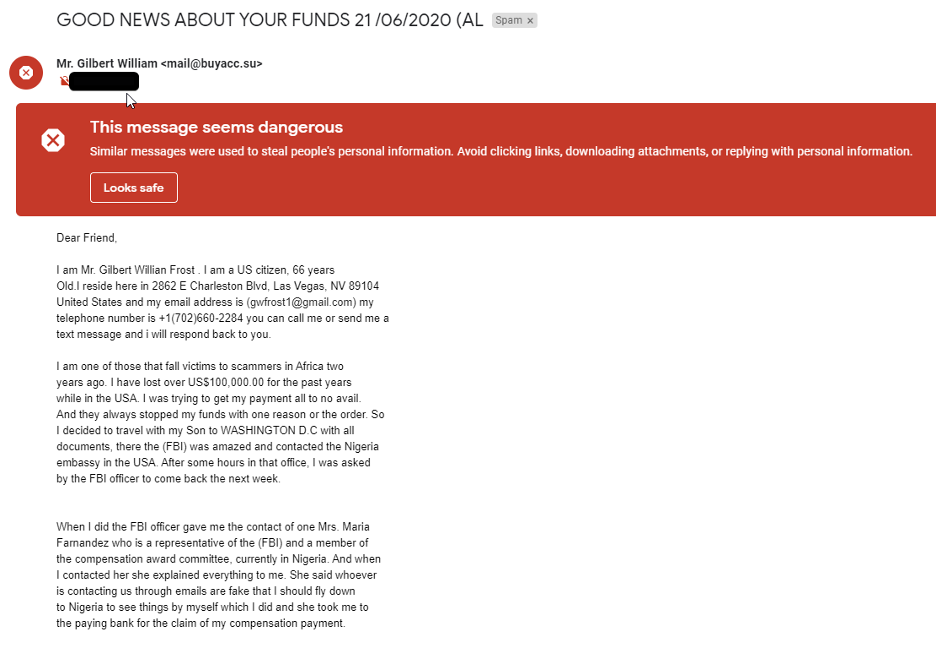

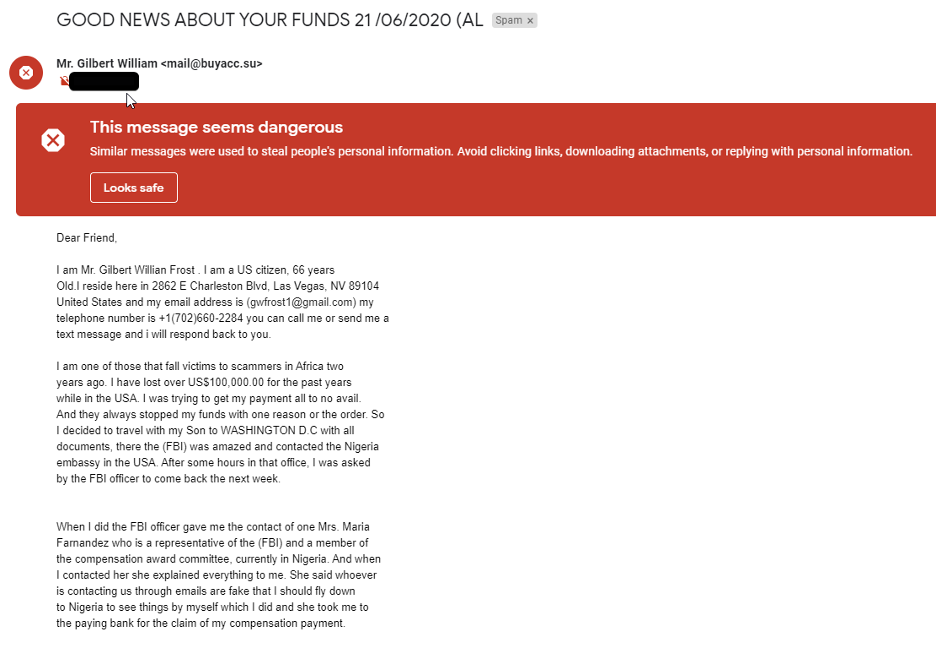

Por exemplo, no meu spam, não faz muito tempo, encontrei um e-mail de phishing com a saudação “Caro amigo”.

Eu já sabia que era um e-mail de phishing, pois na linha de assunto dizia: “BOAS NOTÍCIAS SOBRE SEUS FUNDOS 21/06/2020”.

Ver esses tipos de saudações deve ser um alerta instantâneo se você nunca interagiu com esse contato.

O conteúdo de um e-mail de phishing é muito importante e você verá alguns recursos distintos que o compõem.

Se o conteúdo parecer absurdo, provavelmente é uma farsa.

Por exemplo, se a linha de assunto dizia: "Você ganhou $ 1000000 na loteria" e você não se lembra de ter participado, isso é um sinal de alerta.

Quando o conteúdo cria um senso de urgência como “depende de você” e leva a clicar em um link suspeito, é mais provável que seja uma farsa.

Os e-mails de phishing sempre têm um link ou arquivo suspeito anexado a eles.

Uma boa maneira de verificar se um link contém vírus é usar o VirusTotal, um site que verifica arquivos ou links em busca de malware.

Exemplo de e-mail de phishing:

No exemplo, o Google aponta que o e-mail pode ser potencialmente perigoso.

Ele reconhece que seu conteúdo corresponde a outros e-mails de phishing semelhantes.

Se um e-mail atender à maioria dos critérios acima, é recomendável denunciá-lo para reportphishing@apwg.org ou phishing-report@us-cert.gov para que seja bloqueado.

Se você estiver usando o Gmail, há uma opção para denunciar o e-mail por phishing.

Embora os ataques de phishing sejam direcionados a usuários aleatórios, eles geralmente visam funcionários de uma empresa.

No entanto, os invasores nem sempre estão atrás do dinheiro de uma empresa, mas de seus dados.

Em termos de negócios, os dados são muito mais valiosos do que dinheiro e podem impactar severamente uma empresa.

Os invasores podem usar dados vazados para influenciar o público, impactando a confiança do consumidor e manchando o nome da empresa.

Mas essas não são as únicas consequências que podem resultar disso.

Outras consequências incluem impacto negativo na confiança do investidor, interrupção dos negócios e incitação a multas regulatórias sob o Regulamento Geral de Proteção de Dados (GDPR).

Treinar seus funcionários para lidar com esse problema é recomendado para reduzir ataques de phishing bem-sucedidos.

As formas de treinar os funcionários geralmente são mostrar a eles exemplos de e-mails de phishing e as maneiras de identificá-los.

Outra boa maneira de mostrar phishing aos funcionários é por meio de simulação.

As simulações de phishing são basicamente ataques falsos projetados para ajudar os funcionários a reconhecer o phishing em primeira mão, sem quaisquer efeitos negativos.

Agora, compartilharemos as etapas necessárias para executar uma campanha de phishing bem-sucedida.

O phishing continua sendo a principal ameaça à segurança, de acordo com o relatório de estado de segurança cibernética de 2020 da WIPRO.

Uma das melhores maneiras de coletar dados e educar os funcionários é realizar uma campanha interna de phishing.

Pode ser fácil criar um e-mail de phishing com uma plataforma de phishing, mas há muito mais do que clicar em enviar.

Discutiremos como lidar com testes de phishing com comunicações internas.

Em seguida, veremos como você analisa e usa os dados coletados.

Uma campanha de phishing não visa punir as pessoas se elas caírem em um golpe. Uma simulação de phishing consiste em ensinar os funcionários a responder a e-mails de phishing. Você quer ter certeza de que está sendo transparente sobre o treinamento de phishing em sua empresa. Priorize informar os líderes da empresa sobre sua campanha de phishing e descreva os objetivos da campanha.

Depois de enviar seu primeiro teste de e-mail de phishing de linha de base, você pode fazer um anúncio em toda a empresa para todos os funcionários.

Um aspecto importante da comunicação interna é manter a consistência da mensagem. Se você estiver fazendo seus próprios testes de phishing, é uma boa ideia criar uma marca inventada para o seu material de treinamento.

Criar um nome para o seu programa ajudará os funcionários a reconhecer seu conteúdo educacional em suas caixas de entrada.

Se você estiver usando um serviço de teste de phishing gerenciado, eles provavelmente terão isso coberto. O conteúdo educativo deve ser produzido com antecedência para que você tenha um acompanhamento imediato após sua campanha.

Forneça aos seus funcionários instruções e informações sobre seu protocolo interno de e-mail de phishing após o teste de linha de base.

Você quer dar a seus colegas de trabalho a oportunidade de responder corretamente ao treinamento.

Ver o número de pessoas que identificam e relatam corretamente o e-mail é uma informação importante a ser obtida com o teste de phishing.

Qual deve ser sua principal prioridade para sua campanha?

Noivado.

Você pode tentar basear seus resultados no número de sucessos e fracassos, mas esses números não o ajudam necessariamente em seu objetivo.

Se você executar uma simulação de teste de phishing e ninguém clicar no link, isso significa que seu teste foi bem-sucedido?

A resposta curta é não".

Ter uma taxa de sucesso de 100% não se traduz em sucesso.

Isso pode significar que seu teste de phishing foi muito fácil de detectar.

Por outro lado, se você obtiver uma taxa de falha tremenda com seu teste de phishing, isso pode significar algo completamente diferente.

Isso pode significar que seus funcionários ainda não conseguem detectar ataques de phishing.

Quando você obtém uma alta taxa de cliques para sua campanha, há uma boa chance de precisar diminuir a dificuldade de seus e-mails de phishing.

Dedique mais tempo para treinar as pessoas em seu nível atual.

Em última análise, você deseja diminuir a taxa de cliques em links de phishing.

Você pode estar se perguntando o que é uma taxa de cliques boa ou ruim com uma simulação de phishing.

De acordo com sans.org, seu a primeira simulação de phishing pode gerar uma taxa média de cliques de 25 a 30%.

Parece um número realmente alto.

Felizmente, eles relataram que após 9 a 18 meses de treinamento de phishing, a taxa de cliques para um teste de phishing foi abaixo de 5%.

Esses números podem ajudar como uma estimativa aproximada dos resultados desejados do treinamento de phishing.

Para iniciar sua primeira simulação de e-mail de phishing, certifique-se de colocar na lista de permissões o endereço IP da ferramenta de teste.

Isso garante que os funcionários recebam o e-mail.

Ao criar seu primeiro e-mail de phishing simulado, não o torne muito fácil ou muito difícil.

Você também deve se lembrar do seu público.

Se seus colegas de trabalho não são usuários assíduos de mídia social, provavelmente não seria uma boa ideia usar um e-mail falso de phishing de redefinição de senha do LinkedIn. O e-mail do testador deve ter um apelo amplo o suficiente para que todos em sua empresa tenham um motivo para clicar.

Alguns exemplos de e-mails de phishing com amplo apelo podem ser:

Apenas lembre-se da psicologia de como a mensagem será recebida pelo seu público antes de clicar em enviar.

Continue a enviar e-mails de treinamento de phishing para seus funcionários. Certifique-se de aumentar lentamente a dificuldade ao longo do tempo para aumentar os níveis de habilidade das pessoas.

Recomenda-se fazer envios mensais de e-mail. Se você “phishing” sua organização com muita frequência, é provável que eles percebam um pouco rápido demais.

Pegar seus funcionários um pouco desprevenidos é a melhor maneira de obter resultados mais realistas.

Se você enviar sempre o mesmo tipo de e-mail de “phishing”, não ensinará seus funcionários a reagir a golpes diferentes.

Você pode tentar vários ângulos diferentes, incluindo:

Ao enviar novas campanhas, certifique-se sempre de ajustar a relevância da mensagem para o seu público.

Se você enviar um e-mail de phishing que não esteja relacionado a algo de seu interesse, talvez não obtenha muita resposta de sua campanha.

Depois de enviar campanhas diferentes para seus funcionários, atualize algumas das campanhas antigas que enganaram as pessoas pela primeira vez e dê um novo giro nessa campanha.

Você será capaz de avaliar a eficácia do seu treinamento se perceber que as pessoas estão aprendendo e melhorando.

A partir daí, você poderá saber se eles precisam de mais informações sobre como identificar um determinado tipo de e-mail de phishing.

Existem 3 fatores para determinar se você vai criar seu próprio programa de treinamento de phishing ou terceirizar o programa.

Se você é um engenheiro de segurança ou tem um em sua empresa, pode criar facilmente um servidor de phishing usando uma plataforma de phishing pré-existente para criar suas campanhas.

Se você não tiver nenhum engenheiro de segurança, criar seu próprio programa de phishing pode estar fora de questão.

Você pode ter um engenheiro de segurança em sua organização, mas ele pode não ter experiência com engenharia social ou testes de phishing.

Se você tiver alguém experiente, eles seriam confiáveis o suficiente para criar seu próprio programa de phishing.

Este é um fator realmente grande para pequenas e médias empresas.

Se sua equipe for pequena, pode não ser conveniente adicionar outra tarefa à sua equipe de segurança.

É muito mais conveniente ter outra equipe experiente fazendo o trabalho para você.

Você passou por todo este guia para descobrir como treinar seus funcionários e está pronto para começar a proteger sua organização por meio de treinamento de phishing.

E agora?

Se você é um engenheiro de segurança e deseja começar a executar suas primeiras campanhas de phishing agora, acesse aqui para saber mais sobre uma ferramenta de simulação de phishing que você pode usar para começar hoje mesmo.

Ou ...

Se você estiver interessado em aprender sobre serviços gerenciados para executar campanhas de phishing para você, saiba mais aqui sobre como você pode iniciar sua avaliação gratuita do treinamento de phishing.

Use a lista de verificação para identificar e-mails incomuns e, se forem phishing, denuncie-os.

Embora existam filtros de phishing por aí que podem protegê-lo, não é 100%.

Os e-mails de phishing estão em constante evolução e nunca são os mesmos.

Para proteja sua empresa de ataques de phishing em que você pode participar simulações de phishing para diminuir as chances de ataques de phishing bem-sucedidos.

Esperamos que você tenha aprendido o suficiente com este guia para descobrir o que precisa fazer a seguir para diminuir as chances de um ataque de phishing à sua empresa.

Deixe um comentário se tiver alguma dúvida ou se quiser compartilhar seu conhecimento ou experiência com campanhas de phishing.

Não se esqueça de compartilhar este guia e espalhar a palavra!

Hailbytes

9511 Queens Guard Ct.

Laurel, DM 20723

Telefone: (732) 771-9995

E-mail: info@hailbytes.com